La Primera Ciberarma de la Historia: Cuando un Virus Cruzo del Mundo Digital al Fisico

En junio de 2010, una pequena empresa de seguridad informatica bielorrusa llamada VirusBlokAda detecto algo extraordinario en los sistemas de un cliente irani. Un malware de una complejidad sin precedentes se habia infiltrado en computadoras que ejecutaban el sistema operativo Windows, pero su verdadero objetivo no era robar datos ni espiar comunicaciones. Este programa malicioso, que pronto seria bautizado como Stuxnet, habia sido disenado con un proposito unico en la historia de la informatica: causar destruccion fisica a infraestructura industrial. Lo que los investigadores estaban a punto de descubrir cambiaria para siempre la naturaleza de la guerra moderna y abriria una caja de Pandora que jamas podria cerrarse.

Stuxnet no era un virus cualquiera. Con un tamano de aproximadamente 500 kilobytes y una arquitectura compuesta por multiples modulos independientes, representaba un salto cuantico en sofisticacion respecto a cualquier malware conocido hasta ese momento. Los analistas de seguridad que comenzaron a desentranar su codigo quedaron atonitos ante lo que encontraron: el virus utilizaba simultaneamente cuatro vulnerabilidades zero-day (errores desconocidos en el software que no tienen parche), algo absolutamente sin precedentes. En el mercado negro, una sola vulnerabilidad zero-day puede valer cientos de miles de dolares, y aqui habia cuatro siendo utilizadas en un solo programa. Esto descartaba inmediatamente a hackers individuales o grupos criminales; solo un Estado-nacion con recursos practicamente ilimitados podia estar detras de semejante operacion.

La Operacion Olympic Games: Estados Unidos e Israel Unidos en la Sombra

Las investigaciones posteriores, confirmadas en gran parte por filtraciones y reportajes del periodista David Sanger del New York Times, revelaron que Stuxnet fue el producto de una operacion conjunta entre Estados Unidos e Israel, conocida internamente como Olympic Games (Juegos Olimpicos). La operacion habia comenzado durante la administracion de George W. Bush y fue continuada y expandida bajo Barack Obama. El objetivo era claro: sabotear el programa nuclear irani sin necesidad de recurrir a un ataque militar convencional, opcion que habria desestabilizado toda la region de Medio Oriente.

El desarrollo de Stuxnet involucro a la Agencia de Seguridad Nacional (NSA) de Estados Unidos y a la Unidad 8200 del ejercito israeli, dos de las organizaciones de inteligencia cibernetica mas sofisticadas del mundo. Se estima que el proyecto requirio anos de desarrollo y la participacion de decenas de programadores e ingenieros especializados. Para probar el virus antes de desplegarlo, los desarrolladores construyeron replicas exactas de las centrifugadoras iranies, utilizando equipos Siemens identicos a los que Iran habia adquirido para su programa de enriquecimiento de uranio en la instalacion de Natanz.

El Vector de Ataque: Infiltrando una Red Sin Conexion a Internet

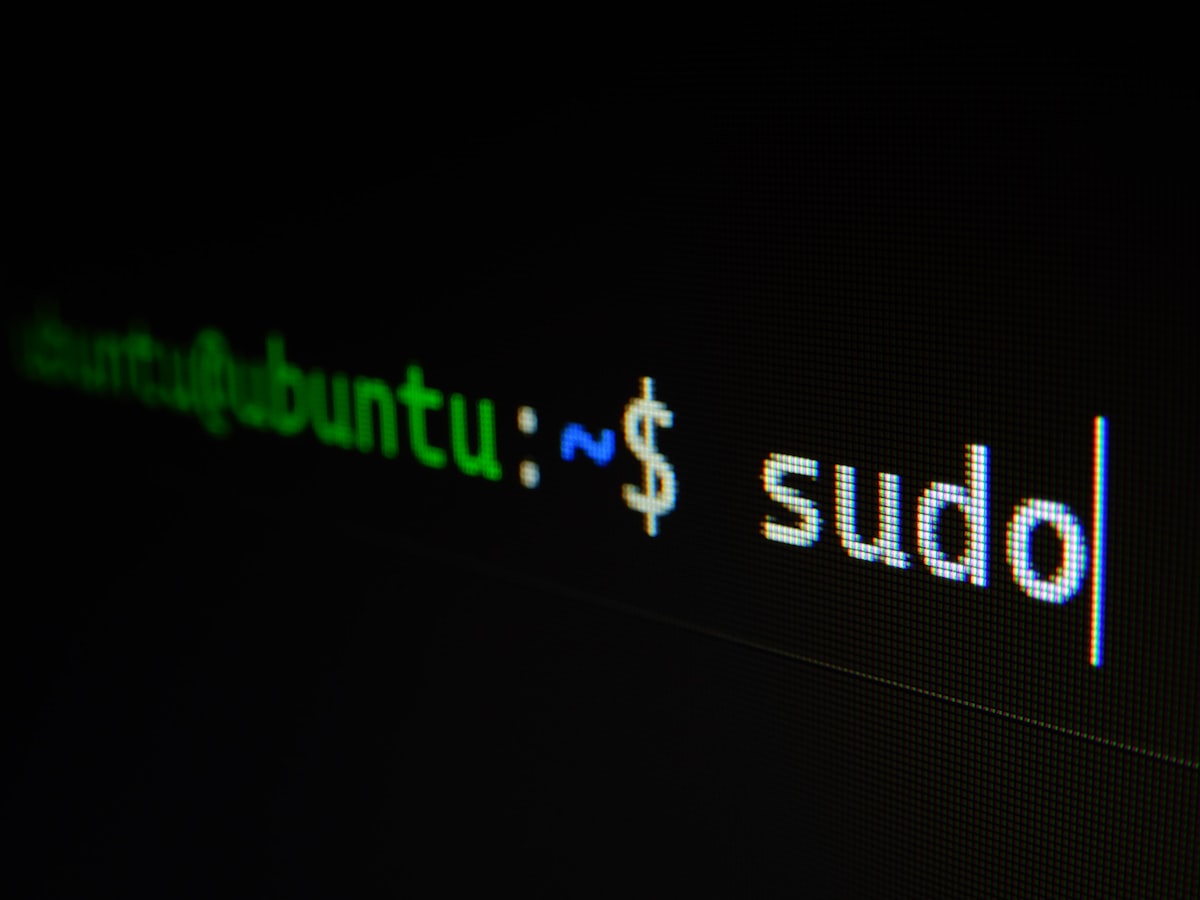

Uno de los mayores desafios tecnicos que enfrentaron los creadores de Stuxnet fue que la instalacion nuclear de Natanz operaba en una red air-gapped, es decir, completamente desconectada de internet. Esta es una medida de seguridad estandar para infraestructura critica: si no hay conexion a internet, teoricamente ningun malware puede llegar desde el exterior. Sin embargo, los arquitectos de Stuxnet encontraron una solucion elegante y devastadoramente efectiva: memorias USB.

El virus fue disenado para propagarse a traves de dispositivos USB, explotando una vulnerabilidad en el manejo de archivos .LNK de Windows que permitia la ejecucion automatica de codigo con solo visualizar el contenido de la unidad en el Explorador de Windows. Los servicios de inteligencia identificaron a trabajadores e ingenieros que tenian acceso a la instalacion de Natanz y se aseguraron de que el malware llegara a memorias USB que eventualmente serian conectadas a las computadoras dentro de la instalacion. Una vez dentro de la red interna, Stuxnet se propagaba de computadora en computadora buscando su objetivo especifico.

El nivel de especificidad del ataque era asombroso. Stuxnet no buscaba simplemente infectar cualquier sistema; estaba programado para activarse unicamente cuando detectaba una configuracion muy especifica: sistemas que ejecutaban el software Siemens Step 7 conectados a controladores logicos programables (PLCs) que operaban variadores de frecuencia de marcas especificas (Vacon de Finlandia y Fararo Paya de Iran) configurados para operar entre 807 Hz y 1210 Hz, exactamente el rango de frecuencias utilizado por las centrifugadoras de enriquecimiento de uranio IR-1 en Natanz.

La Destruccion Silenciosa: Centrifugadoras Girando hacia su Propia Muerte

Cuando Stuxnet finalmente encontraba su objetivo, ejecutaba su carga util con una precision diabolica. El malware alteraba las velocidades de rotacion de las centrifugadoras de forma periodica, haciendolas girar a velocidades excesivas de hasta 1,410 Hz durante 15 minutos, para luego reducirlas drasticamente a 2 Hz durante otros 50 minutos, antes de volver a la velocidad normal. Estas fluctuaciones extremas sometian a las centrifugadoras a estres mecanico que eventualmente causaba su fallo y destruccion.

Pero la genialidad mas aterradora de Stuxnet residia en su capacidad de engano. Mientras manipulaba las centrifugadoras, el virus interceptaba las senales de los sensores y enviaba datos falsos a los sistemas de monitoreo, mostrando a los operadores iranies que todo funcionaba con normalidad. Los ingenieros de Natanz veian temperaturas normales, velocidades correctas y presiones adecuadas en sus pantallas, mientras que en la realidad las centrifugadoras se estaban autodestruyendo. Esta tecnica, conocida como ataque man-in-the-middle aplicada a sistemas industriales, era algo nunca antes visto.

El resultado fue devastador para el programa nuclear irani. Se estima que Stuxnet destruyo aproximadamente 1,000 centrifugadoras, lo que representaba cerca del 20% del total de centrifugadoras operativas en Natanz en ese momento. Los ingenieros iranies, sin comprender que estaba ocurriendo, reemplazaban las centrifugadoras danadas solo para ver como las nuevas tambien fallaban misteriosamente. Segun estimaciones de la comunidad de inteligencia, el sabotaje retraso el programa nuclear irani entre dos y tres anos, un resultado que normalmente solo habria sido alcanzable mediante un bombardeo aereo.

El Analisis de Ralph Langner: Descifrando el Enigma

Fue el investigador aleman Ralph Langner, un experto en seguridad de sistemas de control industrial, quien primero comprendio la verdadera naturaleza de Stuxnet. En septiembre de 2010, Langner publico su analisis revelando que el malware estaba disenado especificamente para atacar sistemas SCADA (Supervisory Control and Data Acquisition) de Siemens y que su objetivo final eran las centrifugadoras nucleares iranies. Su presentacion en la conferencia TED de 2011 llevo el conocimiento de Stuxnet al publico general y genero un debate global sobre las implicaciones de las ciberarmas.

Otros equipos de investigacion, incluyendo los de Symantec y Kaspersky Lab, contribuyeron enormemente al analisis. Symantec publico un informe tecnico exhaustivo de mas de 60 paginas detallando cada componente del malware. Los investigadores descubrieron que Stuxnet utilizaba certificados digitales robados de dos empresas taiwanesas legitimas (Realtek y JMicron) para firmar sus controladores, lo que permitia que Windows los cargara sin generar advertencias de seguridad. La sofisticacion del robo de estos certificados sugeria la participacion de operaciones de inteligencia humana ademas de las puramente ciberneticas.

Arquitectura Tecnica: Una Obra Maestra de Ingenieria Maliciosa

Desde el punto de vista tecnico, Stuxnet era una obra maestra de ingenieria de software, aunque con propositos destructivos. El malware constaba de varios componentes principales: un modulo de propagacion que utilizaba las cuatro vulnerabilidades zero-day para extenderse por redes Windows; un rootkit a nivel de kernel que ocultaba su presencia en el sistema; un modulo de comunicacion command-and-control que se conectaba a servidores en Malasia y Dinamarca para recibir actualizaciones; y la carga util principal disenada especificamente para interactuar con los PLCs de Siemens.

Las cuatro vulnerabilidades zero-day explotadas por Stuxnet eran: la vulnerabilidad de archivos .LNK (CVE-2010-2568), una vulnerabilidad en el servicio Windows Print Spooler (CVE-2010-2729), una vulnerabilidad en el Windows Server Service (MS08-067, la misma utilizada por el gusano Conficker), y una vulnerabilidad de escalacion de privilegios en el Task Scheduler de Windows (CVE-2010-3338). Esta combinacion garantizaba que el malware pudiera propagarse e instalarse practicamente en cualquier sistema Windows, independientemente de su nivel de actualizacion de seguridad.

La Caja de Pandora: Consecuencias Globales del Primer Ciberataque Industrial

Stuxnet abrio lo que muchos expertos en seguridad han descrito como una caja de Pandora. Antes de 2010, los ciberataques contra infraestructura industrial eran una posibilidad teorica; despues de Stuxnet, se convirtieron en una realidad demostrada. El codigo de Stuxnet fue eventualmente analizado y parcialmente replicado por multiples actores, y sus tecnicas inspiraron una nueva generacion de malware industrial, incluyendo Industroyer (que causo un apagon electrico en Ucrania en 2016) y Triton/Trisis (que ataco sistemas de seguridad de una planta petroquimica en Arabia Saudita en 2017).

Iran, por su parte, respondio al ataque invirtiendo masivamente en sus propias capacidades ciberneticas ofensivas. En los anos siguientes a Stuxnet, grupos de hackers iranies llevaron a cabo ataques significativos contra bancos estadounidenses (Operacion Ababil), contra la petrolera saudi Saudi Aramco (destruyendo datos en 30,000 computadoras con el malware Shamoon), y contra el casino Las Vegas Sands de Sheldon Adelson. Lo que comenzo como una operacion para evitar un conflicto armado termino por escalar las tensiones ciberneticas a nivel global.

Desde la perspectiva legal y etica, Stuxnet planteo preguntas fundamentales que la comunidad internacional aun no ha resuelto satisfactoriamente. Constituye un ciberataque que causa destruccion fisica un acto de guerra? Se aplican las convenciones de Ginebra al ciberespacio? Como se establece la atribucion y la proporcionalidad en respuestas a ciberataques? El Manual de Tallin, publicado por el Centro de Excelencia de Ciberdefensa de la OTAN en 2013, intento aplicar el derecho internacional existente al ciberespacio, pero muchas cuestiones permanecen abiertas y debatidas hasta el dia de hoy.

Stuxnet demostro que en el siglo XXI, las lineas de codigo pueden ser tan destructivas como los misiles. Lo que una vez fue ciencia ficcion se convirtio en doctrina militar, y el ciberespacio se establecio definitivamente como el quinto dominio de la guerra, junto con tierra, mar, aire y espacio. Para los profesionales de la ciberseguridad, Stuxnet no fue solo un hito tecnico; fue un recordatorio permanente de que la seguridad de los sistemas que controlan nuestra infraestructura critica debe ser una prioridad absoluta, porque las consecuencias de un fallo ya no son abstractas. Son fisicas, tangibles y potencialmente catastroficas.

Sobre el Autor

Miguel Ángel Herrera – Criptógrafo y arquitecto de sistemas de seguridad

Última actualización: 2026 | Contenido verificado por expertos en ciberseguridad