En 2025, un ataque a la cadena de suministro de Jaguar Land Rover costó 1.900 millones de libras y afectó a más de 5.000 empresas conectadas a su ecosistema digital. El malware en paquetes de código abierto aumentó un 73%, y una sola campaña de compromiso de paquetes Nx (la campaña s1ngularity) recopiló 2.349 credenciales de 1.079 sistemas de desarrolladores.

Los ataques a la cadena de suministro representan una de las amenazas más insidiosas porque explotan la confianza inherente entre organizaciones y sus proveedores de software, servicios y componentes tecnológicos.

Qué es un Ataque a la Cadena de Suministro

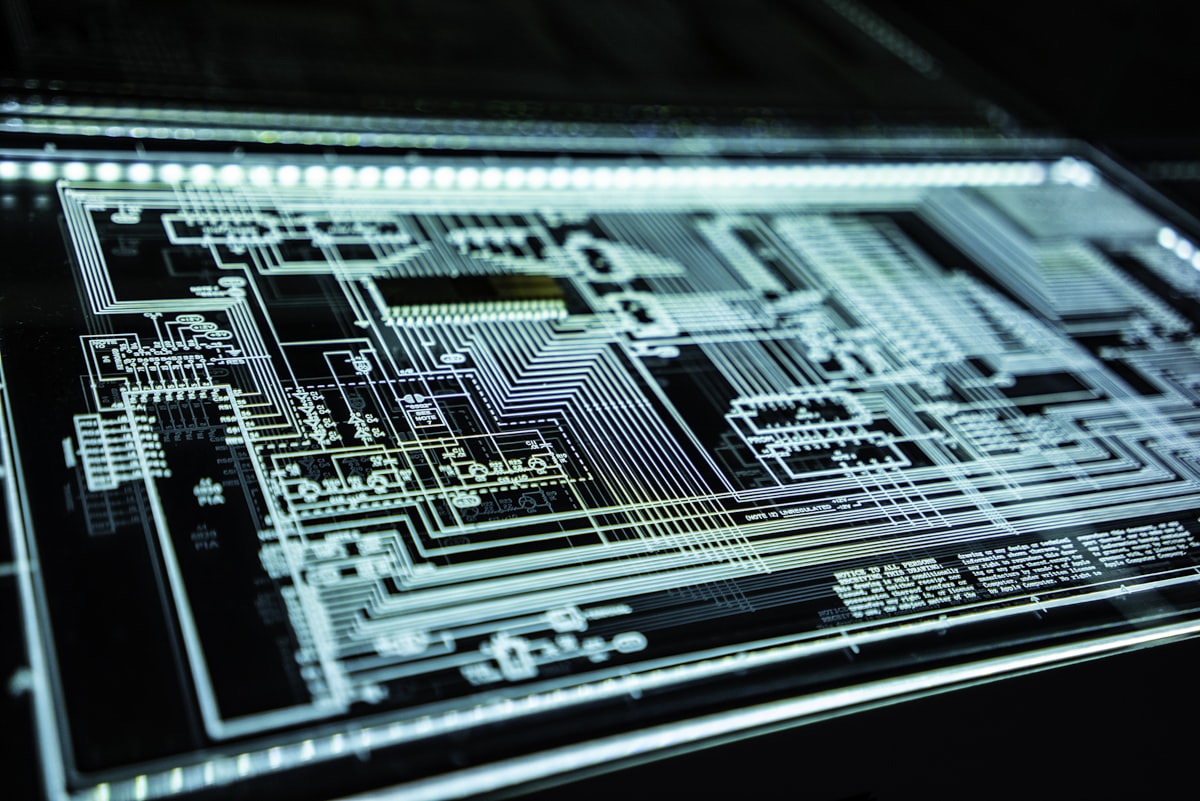

Un ataque a la cadena de suministro de software ocurre cuando un atacante compromete un componente, herramienta o servicio que forma parte del proceso de desarrollo o distribución de software de otra organización. En lugar de atacar directamente al objetivo final, el atacante infecta un eslabón intermedio que es confiado implícitamente por miles o millones de usuarios.

La efectividad de estos ataques radica en varios factores:

- Amplificación masiva: Un solo punto de compromiso puede afectar a miles de organizaciones simultáneamente.

- Confianza implícita: Las actualizaciones de proveedores conocidos se instalan rutinariamente sin escrutinio adicional.

- Dificultad de detección: El código malicioso se distribuye a través de canales legítimos, eludiendo la mayoría de los controles de seguridad.

- Persistencia: El compromiso puede permanecer latente durante meses, activándose solo cuando se cumplen condiciones específicas.

Los Ataques Más Significativos de la Historia Reciente

SolarWinds (2020) – El Ataque que Cambió Todo

El ataque a SolarWinds Orion sigue siendo el referente de los ataques a la cadena de suministro. Actores patrocinados por un estado comprometieron el proceso de compilación de Orion, insertando una puerta trasera (SUNBURST) en las actualizaciones distribuidas a 18.000 organizaciones, incluyendo múltiples agencias del gobierno estadounidense y empresas Fortune 500.

Codecov (2021)

Los atacantes modificaron el script de carga de Codecov, una herramienta de cobertura de código utilizada por miles de empresas. Durante dos meses, el script exfiltró variables de entorno, tokens de acceso y credenciales de los entornos CI/CD de los usuarios.

Campaña s1ngularity contra Nx (2025)

Una de las campañas más sofisticadas recientes comprometió paquetes del framework Nx, ampliamente utilizado en desarrollo JavaScript/TypeScript. Los paquetes troyanizados recopilaron credenciales de acceso, tokens de API y llaves SSH de los sistemas de desarrollo, afectando a más de mil organizaciones en su cadena de desarrollo.

3CX (2023-2024)

El ataque a la aplicación de comunicaciones empresariales 3CX fue notable porque fue un ataque de cadena de suministro que a su vez se originó en otro ataque de cadena de suministro. Un empleado de 3CX descargó una aplicación comprometida de Trading Technologies, que los atacantes utilizaron para insertar malware en el software de 3CX distribuido a 600.000 empresas.

Vectores de Ataque en la Cadena de Suministro

Los atacantes utilizan múltiples estrategias para comprometer la cadena de suministro:

- Compromiso de repositorios de código abierto: Insertar código malicioso en bibliotecas populares de NPM, PyPI o Maven. Las técnicas incluyen typosquatting (paquetes con nombres similares a los legítimos), dependency confusion (explotar la prioridad de registros privados vs públicos) y contribuciones maliciosas a proyectos legítimos.

- Compromiso de pipelines CI/CD: Atacar las herramientas de integración y despliegue continuo como Jenkins, GitHub Actions o GitLab CI para inyectar código malicioso durante el proceso de compilación.

- Compromiso de proveedores de servicios gestionados (MSP): Los MSP tienen acceso privilegiado a los sistemas de múltiples clientes, convirtiéndolos en objetivos de alto valor.

- Actualizaciones de software troyanizadas: Comprometer el servidor de actualizaciones de un proveedor legítimo para distribuir versiones maliciosas del software.

- Compromiso de hardware: Insertar componentes maliciosos en dispositivos durante la fabricación o distribución.

Cómo Protegerse: Framework de Defensa

La protección contra ataques a la cadena de suministro requiere un enfoque sistemático y multicapa:

Para Organizaciones que Consumen Software

- Software Bill of Materials (SBOM): Exigir a todos los proveedores un inventario detallado de los componentes incluidos en su software. Esto permite identificar rápidamente si un componente comprometido está presente en su entorno.

- Verificación de integridad: Verificar firmas digitales y hashes de todos los paquetes antes de su instalación. Automatizar este proceso en los pipelines de CI/CD.

- Sandboxing de actualizaciones: Probar las actualizaciones de proveedores en entornos aislados antes de desplegarlas en producción, monitorizando el comportamiento de red y sistema.

- Principio de mínimo privilegio para proveedores: Limitar estrictamente el acceso que los proveedores y sus herramientas tienen a los sistemas internos.

- Monitorización de dependencias: Utilizar herramientas como Dependabot, Snyk o OWASP Dependency-Check para identificar vulnerabilidades conocidas en componentes de terceros.

Para Desarrolladores de Software

- Seguridad del pipeline: Proteger los entornos de compilación con aislamiento, logs inmutables y verificación de integridad en cada paso.

- Firma de código: Firmar digitalmente todos los artefactos producidos y proporcionar mecanismos de verificación a los consumidores.

- Revisión de dependencias: Auditar regularmente las dependencias del proyecto, eliminando las innecesarias y evaluando la salud y seguridad de los proyectos de código abierto utilizados.

- Reproducible builds: Implementar compilaciones reproducibles que permitan a terceros verificar que el código fuente corresponde exactamente al binario distribuido.

El Marco SLSA: Supply-chain Levels for Software Artifacts

El framework SLSA, desarrollado originalmente por Google, proporciona un modelo de madurez para la seguridad de la cadena de suministro de software con cuatro niveles progresivos de protección. Desde requisitos básicos de documentación hasta garantías completas de integridad con compilaciones herméticas y verificables, SLSA se está convirtiendo en el estándar de referencia para organizaciones que buscan fortalecer su cadena de suministro digital.

Conclusión

Los ataques a la cadena de suministro son particularmente peligrosos porque explotan las relaciones de confianza que sustentan el ecosistema digital moderno. La respuesta no puede ser eliminar esa confianza, sino verificarla continuamente. Las organizaciones deben asumir que cualquier componente externo puede ser un vector de ataque y actuar en consecuencia, implementando controles que permitan detectar y contener compromisos antes de que se propaguen por toda la cadena.

Sobre el Autor

Miguel Ángel Herrera – Analista de vulnerabilidades y arquitecto de seguridad. Certificado GIAC y especialista en seguridad de infraestructuras críticas y cadena de suministro digital.

Última actualización: 2026 | Contenido verificado por expertos en ciberseguridad

Después de SolarWinds y Log4Shell, la seguridad en la cadena de suministro debería ser prioridad número uno. SBOM obligatorio ya.

Usamos Snyk y Dependabot para monitorear dependencias. Es imprescindible tener visibilidad completa de tu software supply chain.