Técnicas de hacking ético que todos deberían conocer

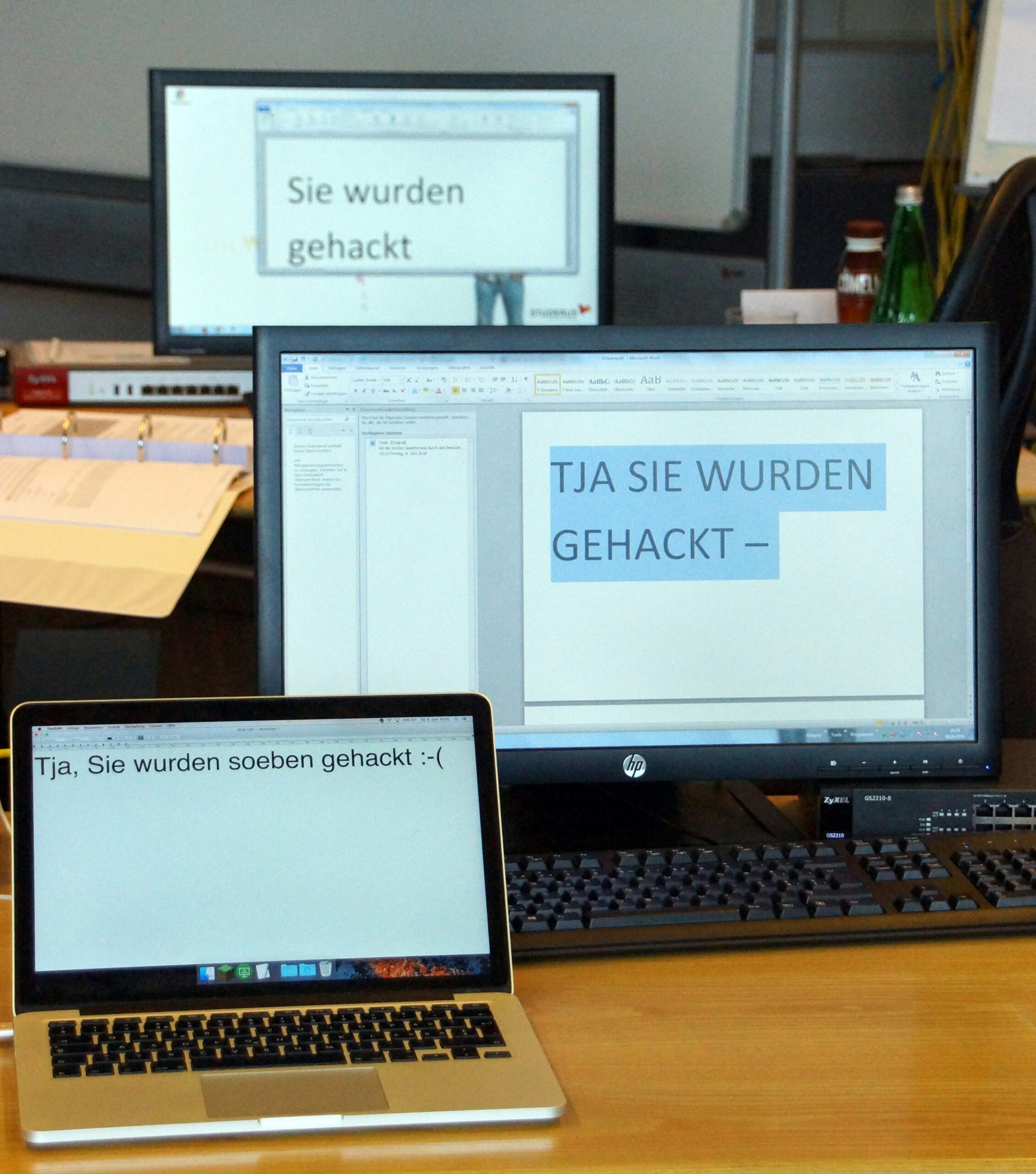

Es curioso pensar en cómo el concepto de hacking ha cambiado en las últimas décadas. Recuerdo aquellos días en los que la palabra “hacker” evocaba imágenes de sombreros negros, invasiones digitales y caos cibernético. Sin embargo, hoy en día, el hacking ético ha ganado terreno como una práctica esencial en la seguridad informática. Pero, ¿qué es exactamente el hacking ético y qué técnicas deberíamos conocer? Vamos a sumergirnos en este fascinante mundo.

¿Qué es el hacking ético?

El hacking ético, también conocido como “penetration testing” o prueba de penetración, se refiere a las prácticas realizadas por profesionales para identificar y remediar vulnerabilidades en sistemas informáticos. A diferencia de los hackers maliciosos, quienes buscan explotar estas debilidades para obtener beneficios personales, los hackers éticos trabajan con el consentimiento de las organizaciones para mejorar su seguridad. En otras palabras, son los superhéroes del mundo digital—aunque con menos capa y más computadora.

La importancia de conocer estas técnicas

Aunque muchos asocian el hacking ético solo con profesionales de la ciberseguridad, la verdad es que todos, desde empresas hasta particulares, pueden beneficiarse de su conocimiento. Con el aumento de las amenazas cibernéticas, es vital que no solo los expertos, sino también los usuarios comunes, comprendan las técnicas que pueden ayudar a protegerse. Porque, seamos honestos, nunca está de más tener un as bajo la manga.

Técnica 1: Reconocimiento

La primera etapa en cualquier proceso de hacking ético es el reconocimiento. Aquí es donde el hacker recopila información sobre su objetivo. Esta técnica incluye la búsqueda de detalles como direcciones IP, nombres de dominio y otros datos relevantes que pueden ser utilizados más adelante.

Existen varias herramientas que pueden facilitar este proceso, como Nmap y Maltego. Nmap, por ejemplo, es una herramienta de código abierto que permite escanear redes y descubrir hosts y servicios en ellos. En mi experiencia, dedicar tiempo a esta fase puede ser la diferencia entre un ataque exitoso y uno que fracasa miserablemente.

Ejemplo práctico

Imagina que estás trabajando para proteger la red de una pequeña empresa. Quizás empieces buscando su dirección IP. Una vez que la encuentres, puedes utilizar Nmap para escanear puertos y descubrir qué servicios están corriendo. Lo que te permite identificar posibles vulnerabilidades que podrían ser explotadas por un atacante.

Técnica 2: Escaneo de vulnerabilidades

Después de haber realizado el reconocimiento, el siguiente paso es el escaneo de vulnerabilidades. Aquí es donde las cosas se ponen un poco más técnicas. Esta fase implica usar herramientas específicas para identificar debilidades en el sistema.

Algunas de las herramientas más populares para esta tarea incluyen OpenVAS y Qualys. OpenVAS, en particular, es una opción muy valorada entre los hackers éticos por su capacidad de realizar análisis exhaustivos de vulnerabilidades.

¿Por qué es crucial esta fase?

Identificar vulnerabilidades es esencial, ya que permite a las organizaciones conocer las debilidades en su infraestructura. Es como ir al médico para un chequeo; a veces, necesitas escuchar cosas que no quieres oír, pero son necesarias para estar sano. En el ámbito de la ciberseguridad, esto puede significar la diferencia entre un sistema seguro y uno que está a merced de los atacantes.

Técnica 3: Explotación

Una vez que se han identificado las vulnerabilidades, el siguiente paso es la explotación. Esta fase implica intentar acceder a los sistemas utilizando las debilidades encontradas. Aquí es donde el hacking ético se convierte en un arte—un delicado equilibrio entre demostrar una vulnerabilidad y no causar daños.

Las herramientas como Metasploit son fundamentales en esta etapa. Metasploit permite a los hackers éticos lanzar ataques simulados y evaluar la efectividad de las defensas de la organización. Recuerdo la primera vez que vi Metasploit en acción; fue como asistir a un espectáculo de magia, donde el presentador demostraba cómo podía hacer desaparecer las defensas de un sistema con un simple comando.

El lado ético de la explotación

Es importante recordar que, aunque la explotación puede sonar agresiva, el objetivo aquí es demostrar vulnerabilidades para que sean corregidas. Nunca se debe olvidar que la ética es fundamental en este campo. No se trata de hacer daño, sino de ayudar a las organizaciones a ser más fuertes.

Técnica 4: Post-explotación

Una vez que se ha logrado acceder a un sistema, el siguiente paso es la fase de post-explotación. Aquí, el hacker ético evalúa qué tan lejos puede llegar dentro del sistema. Esto incluye la recolección de información crítica, como contraseñas, datos sensibles y cualquier otra cosa que pueda ser útil para entender la seguridad de la organización.

Las herramientas como Empire y Cobalt Strike son populares en esta fase. Estas herramientas permiten a los hackers éticos mantener el acceso a los sistemas y obtener información adicional sin ser detectados. Es como ser un espía digital—disfrazado y sigiloso.

El dilema moral

La post-explotación puede ser un área gris en términos de ética. A veces, los hackers éticos se enfrentan a decisiones difíciles sobre qué información recopilar y cómo actuar con ella. En este punto, es crucial tener un código de ética claro; después de todo, el objetivo es ayudar, no perjudicar.

Técnica 5: Informes

Después de completar todas las fases anteriores, llega la parte que a menudo se pasa por alto pero que es esencial: la elaboración de informes. Un buen hacker ético no solo realiza pruebas; también debe comunicar sus hallazgos de manera clara y efectiva.

Los informes deben incluir una descripción de las vulnerabilidades encontradas, cómo fueron explotadas y recomendaciones para mitigarlas. Recuerdo la primera vez que escribí un informe después de un test de penetración; fue un desafío, pero también una oportunidad para mostrar cómo mi trabajo podía ayudar a otros. Y, seamos sinceros, nadie quiere leer un informe técnico que parezca un ladrillo; un poco de claridad y humor siempre ayuda.

Consejos para un buen informe

- Utiliza un lenguaje claro y evita jerga técnica innecesaria.

- Incluye ejemplos y gráficos para ilustrar tus puntos.

- Proporciona recomendaciones prácticas y alcanzables.

Técnica 6: Ingeniería social

La ingeniería social es una técnica de hacking ético que se centra en el factor humano. Aunque puede sonar menos técnica que las anteriores, no subestimes su importancia. Esta técnica implica manipular a las personas para obtener información confidencial. Puedes pensar en ello como el arte de la persuasión, pero con un giro malicioso.

Las tácticas pueden incluir correos electrónicos de phishing, llamadas telefónicas engañosas o incluso el uso de redes sociales para obtener información. Recuerdo un caso en el que un colega se hizo pasar por un técnico de soporte para obtener acceso a la red de una empresa. Fue sorprendente ver cómo la gente puede ser engañada con un poco de confianza y carisma.

Cómo protegerse de la ingeniería social

La mejor defensa contra la ingeniería social es la educación. Las organizaciones deben capacitar a sus empleados para que reconozcan las señales de advertencia y no caigan en estas trampas. A menudo, un pequeño recordatorio sobre la seguridad puede evitar que alguien entregue información sensible a un extraño.

Técnica 7: Pruebas de seguridad en aplicaciones

Con la creciente dependencia de las aplicaciones web y móviles, las pruebas de seguridad en estas plataformas se han vuelto imprescindibles. Los hackers éticos utilizan herramientas como Burp Suite y OWASP ZAP para identificar vulnerabilidades en el código y asegurar que no haya brechas de seguridad.

Las pruebas de seguridad en aplicaciones suelen incluir la búsqueda de vulnerabilidades como inyecciones SQL, XSS y problemas de autenticación. A menudo, estas pruebas pueden revelar errores que los desarrolladores ni siquiera sabían que existían. Me llamó la atención una vez cuando un amigo, desarrollador de software, encontró una vulnerabilidad crítica en su propia aplicación tras realizar una prueba de seguridad. Nunca olvidaré su cara de sorpresa.

La importancia de la seguridad en el desarrollo

Incorporar la seguridad desde las primeras etapas del desarrollo de software es fundamental. Esto no solo ayuda a prevenir vulnerabilidades, sino que también reduce costos a largo plazo al evitar posibles ataques. La cultura de “seguridad por diseño” es algo que todas las organizaciones deberían adoptar.

Técnica 8: Monitoreo y respuesta a incidentes

Finalmente, no podemos olvidar la importancia del monitoreo y la respuesta a incidentes. La ciberseguridad no es solo una cuestión de prevenir ataques, sino también de estar preparado para actuar rápidamente cuando ocurren. Esto implica tener un equipo de respuesta a incidentes listo para detectar y mitigar ataques.

Las herramientas como SIEM (Security Information and Event Management) permiten a las organizaciones recopilar y analizar datos de seguridad en tiempo real. Esto no solo ayuda a detectar ataques en curso, sino que también permite a los hackers éticos entender cómo se produjeron los ataques y qué medidas se pueden tomar para prevenir futuros incidentes.

Un enfoque proactivo

La clave aquí es ser proactivo en lugar de reactivo. Las organizaciones deben implementar soluciones de monitoreo y respuesta antes de que ocurra un ataque, y no después. Al igual que un buen seguro, es mejor tenerlo y no necesitarlo que necesitarlo y no tenerlo.

Conclusiones

El hacking ético es una disciplina fascinante que combina técnica, ética y creatividad. Las técnicas que hemos explorado son solo algunas de las muchas que existen en este campo en constante evolución. Desde el reconocimiento hasta el monitoreo y respuesta a incidentes, cada técnica es crucial para mejorar la seguridad de nuestros sistemas.

Aunque el hacking ético puede parecer intimidante al principio, es accesible para cualquiera que esté dispuesto a aprender. Así que, si alguna vez te has preguntado cómo se sienten los hackers éticos al hacer su trabajo, te animo a que te sumerjas en esta aventura. Quién sabe, quizás descubras un talento oculto que ni siquiera sabías que tenías.

Al final del día, el conocimiento es poder. Y en el mundo digital en el que vivimos, ese poder es más importante que nunca. Así que, ¡a aprender y a protegernos todos!