Herramientas imprescindibles para el hacking ético y su uso responsable

El hacking ético, o hacking responsable, es un campo fascinante y en constante evolución que atrae a muchos curiosos y profesionales por igual. Recuerdo mi primer encuentro con este mundo: un amigo me mostró cómo podía acceder a la configuración de su router para proteger mejor su red. Desde entonces, me di cuenta de que detrás de cada vulnerabilidad hay una historia, un potencial por descubrir que puede ser tanto desafiante como útil si se utiliza correctamente. Pero, ¿qué herramientas son imprescindibles para los aspirantes a hackers éticos? Y, más importante aún, ¿cómo podemos asegurarnos de que su uso sea responsable?

1. ¿Qué es el hacking ético?

Antes de entrar en las herramientas, es fundamental entender qué es el hacking ético. Este término se refiere a la práctica de utilizar habilidades de hacking para fines legales y constructivos. Los hackers éticos, también conocidos como “white hats”, trabajan para identificar y corregir vulnerabilidades en sistemas informáticos, redes y aplicaciones. La ética juega un papel crucial; no se trata solo de “romper” cosas, sino de construir un entorno digital más seguro para todos.

1.1 La diferencia entre hacking ético y hacking malicioso

Es fácil confundir el hacking ético con el hacking malicioso (o “black hat”). Mientras que los hackers maliciosos buscan explotar vulnerabilidades para beneficio personal, los hackers éticos actúan con permiso y están motivados por la mejora de la seguridad. Es como la diferencia entre un médico que opera para salvar vidas y un criminal que causa daño. Este matiz es esencial, ya que determina no solo la legalidad, sino también la moralidad de las acciones tomadas.

2. Herramientas esenciales para el hacking ético

A lo largo de los años, he probado diversas herramientas de hacking ético. Algunas han quedado obsoletas, mientras que otras se han convertido en clásicos. Aquí te presento una lista de herramientas imprescindibles, cada una con sus características y usos.

2.1 Nmap

Nmap, o “Network Mapper”, es una herramienta fundamental para la exploración y auditoría de redes. Permite descubrir hosts y servicios en una red, así como identificar puertos abiertos. Su uso es bastante sencillo, pero sus capacidades son vastas. Recuerdo cuando realicé mi primera exploración con Nmap; la sensación de ver todos los dispositivos conectados a la red fue como mirar a través de una ventana a otro mundo. Sin embargo, es crucial recordar que su uso debe ser siempre autorizado. Escanear redes sin permiso puede ser ilegal y poco ético.

2.2 Wireshark

Wireshark es otra herramienta fundamental. Se trata de un analizador de protocolos de red que permite capturar y examinar datos en tiempo real. Es ideal para diagnosticar problemas de red y analizar el tráfico. Con Wireshark, puedes ver lo que está sucediendo en tu red a un nivel muy detallado. Aunque es una herramienta poderosa, también puede ser intimidante para los principiantes. Mi consejo es practicar en un entorno controlado; ¡no querrás interrumpir la red de tu empresa en un intento de comprender cómo funciona!

2.3 Metasploit

Metasploit es una de las plataformas más conocidas para pruebas de penetración. Permite a los hackers éticos desarrollar y ejecutar exploits contra sistemas remotos. Lo que me fascina de Metasploit es su enorme base de datos de exploits y su capacidad para automatizar muchas tareas complejas. Sin embargo, es importante tener en cuenta que el uso de Metasploit también debe hacerse de manera responsable. Probar exploits en sistemas sin autorización puede llevarte a problemas legales serios. Así que, si decides usar Metasploit, asegúrate de contar con el permiso adecuado.

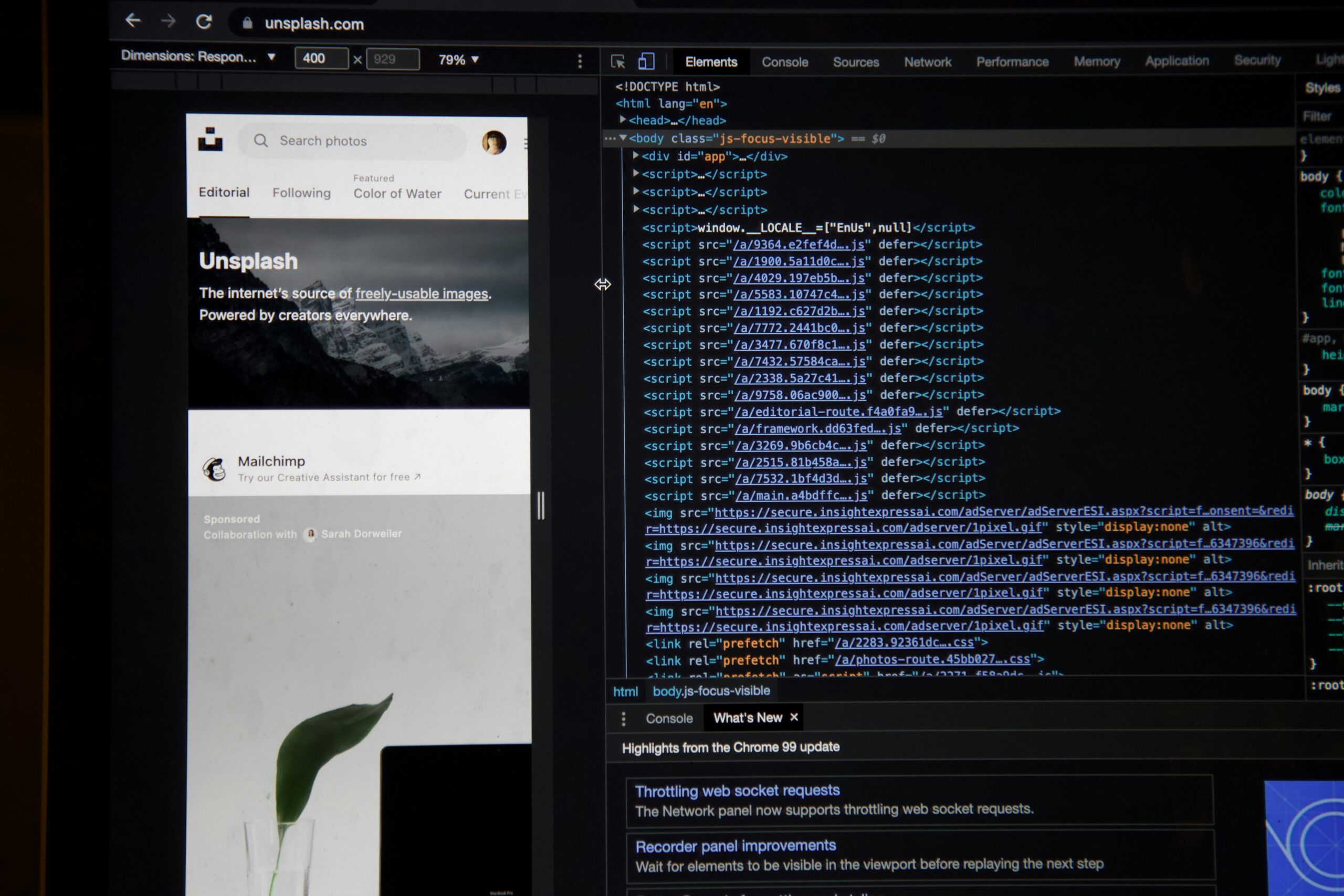

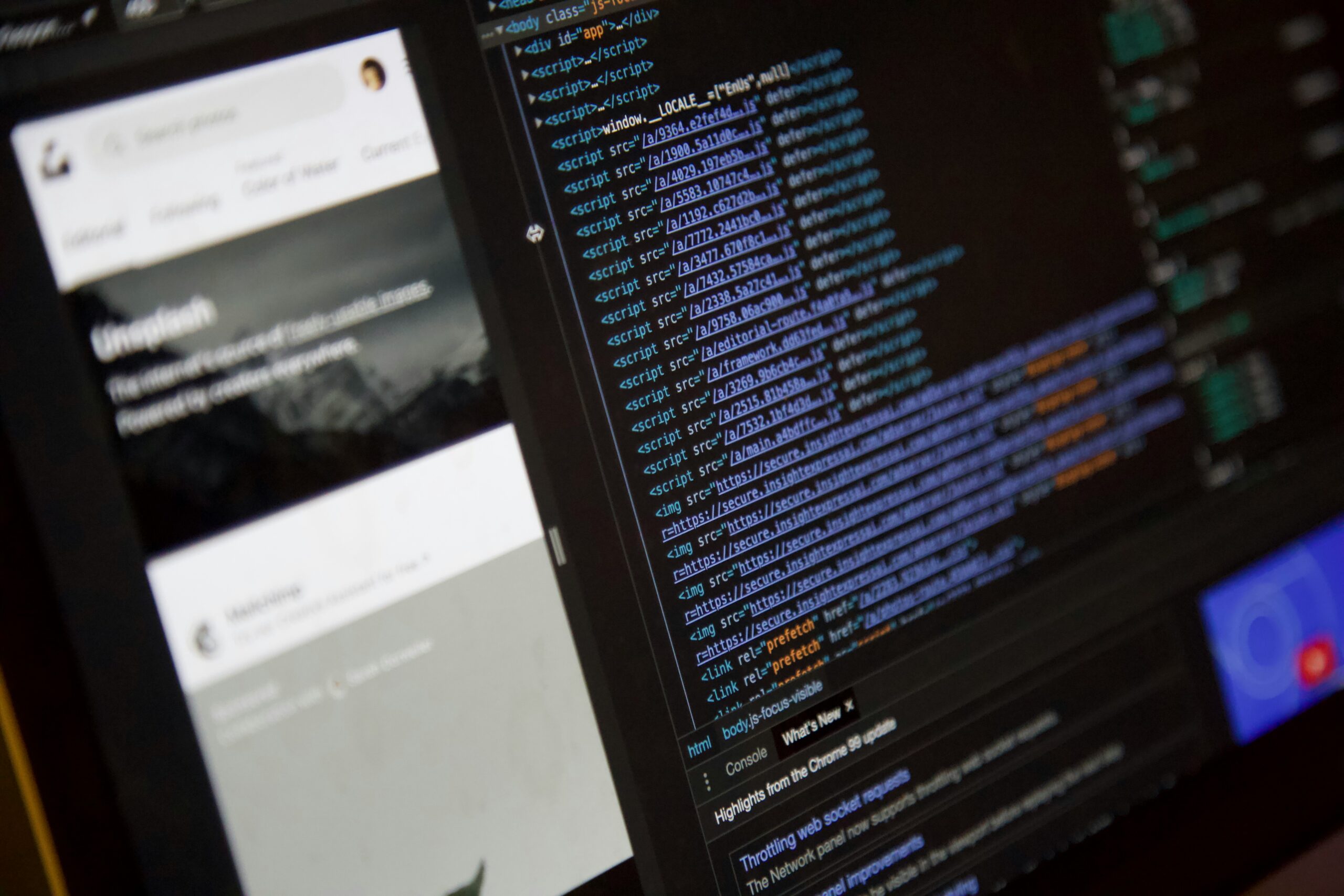

2.4 Burp Suite

Burp Suite es una herramienta indispensable para realizar pruebas de seguridad en aplicaciones web. Permite a los usuarios interceptar y modificar el tráfico entre un navegador web y un servidor. Me sorprendió la primera vez que utilicé Burp; la capacidad de ver y modificar las solicitudes HTTP y las respuestas era como tener una varita mágica en mis manos. Sin embargo, es una herramienta que requiere un buen conocimiento de las aplicaciones web y cómo funcionan. Y, por supuesto, asegúrate de usarla en entornos donde tengas permiso para hacerlo.

2.5 Aircrack-ng

Si alguna vez te has preguntado sobre la seguridad de tu red Wi-Fi, Aircrack-ng es la herramienta que necesitas. Se trata de un conjunto de herramientas para evaluar la seguridad de redes Wi-Fi. Permite capturar paquetes y, si hay vulnerabilidades, crackear las contraseñas de redes WEP y WPA/WPA2. Recuerdo la primera vez que probé Aircrack-ng en mi red doméstica. Fue asombroso ver cuántas redes eran vulnerables. Pero, como siempre, esto debe hacerse con responsabilidad. No querrás ser el vecino que interfiere en la red de los demás.

3. ¿Cómo usar estas herramientas de manera responsable?

Ahora que hemos revisado algunas de las herramientas más importantes, es fundamental abordar la cuestión de la responsabilidad. El hacking ético no es solo sobre las herramientas que utilizas, sino también sobre cómo eliges usarlas. Aquí hay algunas pautas a seguir.

3.1 Obtén permiso

Este es el primer y más importante paso. Nunca, bajo ninguna circunstancia, debes intentar hackear un sistema sin el consentimiento explícito de su propietario. Esto no solo es ilegal, sino que también va en contra de la ética del hacking. Puedes pensar que un simple escaneo de red no causará daño, pero nunca se sabe cómo puede reaccionar un sistema ante un ataque no autorizado.

3.2 Educación constante

El mundo del hacking ético está en continuo cambio. Nuevas vulnerabilidades y herramientas surgen a diario. Por eso, es esencial mantenerse actualizado. Participar en cursos, leer artículos, y asistir a conferencias son formas excelentes de seguir aprendiendo. A veces, me sorprendo de cuánto he aprendido simplemente asistiendo a charlas en conferencias de ciberseguridad; nunca se sabe cuándo una nueva idea o técnica puede cambiar tu enfoque.

3.3 Comparte tus conocimientos

La comunidad de hacking ético es, en gran parte, colaborativa. Compartir tus conocimientos y experiencias con otros no solo fomenta un ambiente de aprendizaje, sino que también puede ayudarte a recibir críticas constructivas que te hagan mejorar. No hay nada como un buen debate sobre la mejor herramienta para un trabajo específico; a menudo descubro nuevas perspectivas simplemente hablando con otros en la industria.

3.4 Sé consciente de las repercusiones

Es fácil perderse en la emoción de descubrir vulnerabilidades. Sin embargo, es vital recordar que cada acción tiene consecuencias. Un hackeo, incluso si se realiza con las mejores intenciones, puede tener implicaciones graves para la privacidad y la seguridad de otros. Siempre piensa en cómo tus acciones pueden afectar a los demás antes de proceder.

4. Casos de estudio: éxito y fracaso en el hacking ético

Para ilustrar aún más la importancia del uso responsable de las herramientas de hacking ético, revisemos algunos casos de estudio. Estos ejemplos destacan tanto los éxitos como los fracasos en el campo, y lo que podemos aprender de ellos.

4.1 Éxito: El caso de la empresa XYZ

La empresa XYZ, un proveedor de servicios financieros, contrató a un grupo de hackers éticos para realizar una prueba de penetración en su sistema. Utilizando herramientas como Metasploit y Burp Suite, lograron identificar varias vulnerabilidades críticas que podrían haber llevado a brechas de datos significativas. Gracias a su trabajo, la empresa pudo implementar medidas de seguridad robustas y prevenir posibles ataques. Este es un ejemplo clásico de cómo el hacking ético puede ser un aliado poderoso en la defensa de la seguridad empresarial.

4.2 Fracaso: El incidente de la Universidad ABC

Por otro lado, el incidente en la Universidad ABC es un ejemplo de lo que puede salir mal. Un grupo de estudiantes, motivados por la curiosidad, decidió escanear la red de la universidad sin permiso. Aunque no tenían malas intenciones, su actividad generó alarma y llevó a una investigación de seguridad. Como consecuencia, enfrentaron sanciones académicas y una breve suspensión. Este incidente subraya la importancia de obtener permiso antes de realizar cualquier actividad de hacking.

5. El futuro del hacking ético

Mirando hacia adelante, el hacking ético se volverá cada vez más relevante. Con el aumento de la digitalización y el Internet de las Cosas (IoT), las oportunidades para los hackers éticos son vastas. Las empresas buscan activamente formas de proteger sus sistemas y datos, lo que significa que la demanda de habilidades de hacking ético solo va a aumentar.

5.1 Nuevas tecnologías y desafíos

Con la llegada de nuevas tecnologías, también surgen nuevos desafíos. Desde la inteligencia artificial hasta la computación cuántica, los hackers éticos deben adaptarse y aprender constantemente. Me impresiona ver cómo algunos profesionales de la ciberseguridad ya están explorando el uso de la inteligencia artificial para mejorar la detección de vulnerabilidades. ¡Es un campo emocionante y lleno de posibilidades!

5.2 La importancia de la ética en el hacking

A medida que el hacking ético continúa evolucionando, la ética seguirá siendo un componente crítico. La responsabilidad y la integridad son fundamentales para construir confianza en la comunidad. Recuerdo una conversación con un especialista en ciberseguridad que mencionó que la ética no debería ser solo un requisito, sino un valor central en la práctica del hacking ético. Es un recordatorio importante para todos nosotros.

Conclusión

El hacking ético es un campo vibrante que ofrece oportunidades emocionantes y desafiantes. Con las herramientas adecuadas y un enfoque responsable, los hackers éticos pueden contribuir significativamente a la seguridad digital. Sin embargo, es esencial recordar que con el poder viene la responsabilidad. A medida que avanzas en tu viaje, mantén siempre en mente la ética y la legalidad de tus acciones. Después de todo, el objetivo es construir un mundo digital más seguro para todos.

Así que, ¿estás listo para sumergirte en el mundo del hacking ético? Con cada herramienta que aprendas a usar, recuerda que no solo tienes el poder de descubrir vulnerabilidades, sino también la responsabilidad de actuar de manera ética. ¡Buena suerte y feliz hacking!